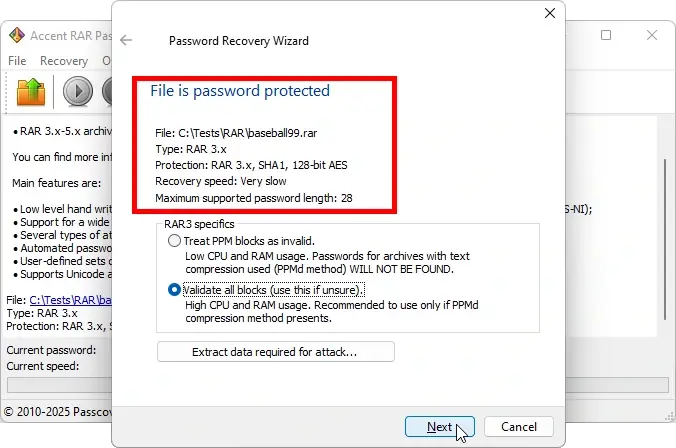

Wie lang darf ein RAR-Passwort für die Wiederherstellung in AccentRPR maximal sein?

Die maximale Passwortlänge in Passcovery beträgt 28 Zeichen für RAR3/4 und 64 Zeichen für RAR5. Die RAR3/4-Beschränkung ergibt sich aus der Funktionsweise des internen SHA-1-Puffers (ein Speicherblock, der den Zwischen-Hash-Zustand speichert) und wie sich die Eingabedaten während der Verschlüsselungsschlüssel-Generierung ändern – dies macht die GPU-Implementierung für lange Passwörter extrem schwierig.

Warum 28 Zeichen für RAR3/4

Der KDF-Algorithmus (Key Derivation Function – ein Algorithmus, der ein Passwort in einen kryptografischen Schlüssel umwandelt) verdoppelt ASCII-Passwortzeichen in UTF-16LE und führt Tausende bis Millionen von sha1_block-Aufrufen durch (der SHA-1-Block, der 64 Bytes verarbeitet und 80 Kompressionsrunden ausführt). Die Anzahl der Iterationen hängt von der Passwortlänge ab. Wenn ein Passwort 28 Zeichen überschreitet, verhält sich der interne 64-Byte-Puffer anders und verändert die Eingabedaten (das Passwort in UTF-16 plus das 8-Byte-Salt). Ab diesem Punkt muss der Algorithmus nicht nur die ursprünglichen Passwortdaten verfolgen, sondern auch die Pufferänderungen. Dies erhöht auch die Anzahl der SHA-1-Blöcke und der Gesamtiterationen (Compress-Rounds – die Anzahl der Wiederholungen des Kompressionsschritts im SHA-1-Algorithmus). Auf einer GPU erfordert diese Situation eine vollständige Kernel-Neuprogrammierung und erhebliche Ressourcen, was die Implementierungskomplexität dramatisch erhöht und gleichzeitig die Brute-Force-Effizienz verringert.

Mit anderen Worten: Je länger das Passwort, desto höher die Rechenlast, was auch die Passwort-Wiederherstellungsgeschwindigkeit verlangsamt. Die Formel für die Rechenlast basierend auf der Passwortlänge L (Xidian University, arXiv:1505.07635):

sha1_block_calls = 4096 × (2L + 11)

SHA-1-Runden = 80 × sha1_block_calls

| Länge | SHA-1-Runden | Last / Geschwindigkeitsreduktion |

|---|---|---|

| 4 Zeichen | ~6,2 Millionen | ×1 (Basis) |

| 10 Zeichen | ~10 Millionen | ×1,6 |

| 28 Zeichen | ~22 Millionen | ×3,5 |

Eine Erhöhung der Passwortlänge steigert direkt die GPU-Last. Um Millionen von sha1_block-Aufrufen zu bewältigen, benötigen die Kerne sowohl eine hohe Warp-Belegung (der Anteil parallel laufender Threads) als auch eine gute Speicherbandbreite. Wenn diese Parameter ausgewogen sind, läuft das System reibungslos. Aber je länger das Passwort, desto schwieriger wird es, dieses Gleichgewicht aufrechtzuerhalten, und die Effizienz sinkt allmählich: von ~6.200.000 Runden für 4 Zeichen auf ~22.000.000 Runden für 28 Zeichen.

Pufferverhalten in verschiedenen WinRAR-Versionen

In RAR 2.9 konnte sich der interne SHA-1-Puffer während des KDF bei langen Passwörtern ändern. Dies führt zu unvorhersehbaren Ergebnissen auf GPUs.

WinRAR 3.6 behob dies: Der Puffer wurde deterministisch (der interne Zustand ändert sich nicht mehr unerwartet), und neue Archive wurden mit version need to extract = 3.6 für Rückwärtskompatibilität markiert. Als jedoch WinRAR 5 herauskam, kehrte das alte Verhalten faktisch zurück.

Daher gibt es für Passwörter länger als 28 Zeichen drei mögliche KDF-Verhaltensweisen:

- WinRAR 2.9-Logik (Original)

- WinRAR 3.6–5 korrigierte Variante

- Eine separate (seltene) Variante für Big-Endian-Prozessoren (mit umgekehrter Byte-Reihenfolge)

Es ist also eine technische Eigenheit, kein Formatfehler. Oder doch? 😉

Analogie: Warum 28 Zeichen die Obergrenze ist

Stellen Sie sich einen Aufzug vor, der für 8 Personen zugelassen ist. Sechs steigen ein – Türen schließen sich, ab geht's. Schnell, einfach, eine Fahrt.

Jetzt müssen Sie 20 Personen befördern. Das sind mindestens drei Fahrten. Aber es ist nicht einfach „dreimal länger". Jemand wartet unten, jemand oben, jemand hält die Tür auf, der Aufzug ächzt, die Warteschlange gerät durcheinander. Jede zusätzliche Person bedeutet nicht nur Sekunden mehr – sondern Chaos.

Der interne SHA-1-Puffer in RAR3/4 funktioniert wie dieser Aufzug. Ein kurzes Passwort (bis zu 28 Zeichen in UTF-16) passt vollständig hinein, und das System macht eine „Fahrt". Ein langes Passwort „sprengt" den Puffer. Jetzt muss der Algorithmus Daten aufteilen, Zwischenzustände speichern und zusätzliche Berechnungen durchführen. GPU-Kerne, die für parallele Arbeit ausgelegt sind, geraten ins Stocken: Manche Threads warten, während andere untätig bleiben.

Das Ergebnis: nicht „etwas langsamer", sondern ein grundlegend anderes, komplexes Problem. Deshalb haben wir bei Passcovery die Grenze bei 28 Zeichen gesetzt – das ist die Schwelle, bei der der Aufzug alles zuverlässig in einer einzigen Fahrt mit maximaler Effizienz bewältigt.

RAR5: Eliminierung der Pufferbeschränkungen

RAR5 verwendet PBKDF2 + HMAC-SHA-256 anstelle von SHA-1. PBKDF2 (Password-Based Key Derivation Function 2) ist eine Industriestandard-Funktion, die ein Passwort in einen kryptografischen Schlüssel umwandelt – und das sicherer als das alte SHA-1. Die Pufferprobleme, die lange Passwörter bei RAR3/4 auf GPUs schwer zu verarbeiten machten, verschwinden. Die Kryptografie ist stärker, die Wiederherstellungsgeschwindigkeit sank, wurde aber stabil.

Ein Bonus dieser stabilen Geschwindigkeit ist ihr lineares Verhältnis zur Hardware-Leistung: 10 % mehr GPU-Leistung bringen etwa 10 % höhere Geschwindigkeit, +50 % Leistung bedeuten ~+50 % Geschwindigkeit, und so weiter. Bei RAR3/4 hing die Geschwindigkeit nichtlinear von der Länge ab: Je länger das Passwort, desto mehr sank die Effizienz.

| Parameter | RAR3/RAR4 | RAR5 |

|---|---|---|

| KDF | SHA-1 (218 Iterationen) | PBKDF2 + HMAC-SHA-256 |

| Max. Länge | 28 Zeichen | 64 Zeichen |

| Skalierbarkeit | Nichtlinear | Linear |

| Krypto-Stärke | Moderat | Hoch |

Fazit: Die Wahl zwischen RAR3/4 und RAR5 ist ein Kompromiss zwischen Kompatibilität mit älteren Archiven und Komfort bei der Arbeit mit langen Passwörtern. RAR5 ist einfacher für moderne lange Passwörter, während RAR3/4 für ältere Archive relevant bleibt.

Wann Wiederherstellung realistisch ist

Accent RAR Password Recovery und Passcovery Suite stellen kurze Passwörter durch Brute Force wieder her und längere über Masken und Wörterbücher mit Mutationen, was die Arbeit mit jeder Länge ermöglicht – vorausgesetzt, Sie wissen etwas über das Passwort. Für RAR sind einfache Brute-Force-Angriffe bis zu 5–6 zufälligen Zeichen effektiv; darüber hinaus gibt es zu viele Kombinationen. Die Verwendung von Masken, Positionsmasken oder Wörterbüchern mit Mutationen verbessert Ihre Chancen ohne drastischen Effizienzverlust. Die 28-Zeichen-Grenze hängt nur mit internen KDF-Besonderheiten in RAR3/RAR4 zusammen, nicht mit der Wörterbuch- oder Maskenlänge.

Bevor Sie einen Wiederherstellungsversuch starten, stellen Sie sich drei einfache Fragen, um Ihre Chancen einzuschätzen:

- Erinnern Sie sich an mindestens einen Teil des Passworts oder seiner Struktur? Auch ein paar Zeichen helfen. Das ist ein erweiterter Maskenangriff

- Haben Sie gebräuchliche Wörter oder sich wiederholende Muster verwendet? Zum Beispiel „qwerty123". Das ist ein Wörterbuchangriff

- Haben Sie eine Liste typischer Passwörter aus dieser Zeit? Das beschleunigt die Suche. Das ist bereits ein Wörterbuchangriff mit Mutationen

Wenn die Antwort auf alle Fragen „Nein" lautet und das Passwort lang und zufällig ist – Ihre Chancen sind sehr gering. Ein zufälliges 7-Zeichen-Passwort aus einem 96-Zeichen-Satz erzeugt beispielsweise ~75.935.745.156.192 Kombinationen. Selbst auf schnellen GPUs würde es Jahre dauern, den gesamten Bereich zu prüfen.

Denis Gladysh, Passcovery CEO: Anwender verbringen oft wochenlang aussichtslose Wiederherstellungsversuche. Wenn die Mathematik gegen Sie spricht, liefern alternative Datenquellen bessere Ergebnisse als das Warten auf einen „magischen" Durchbruch.

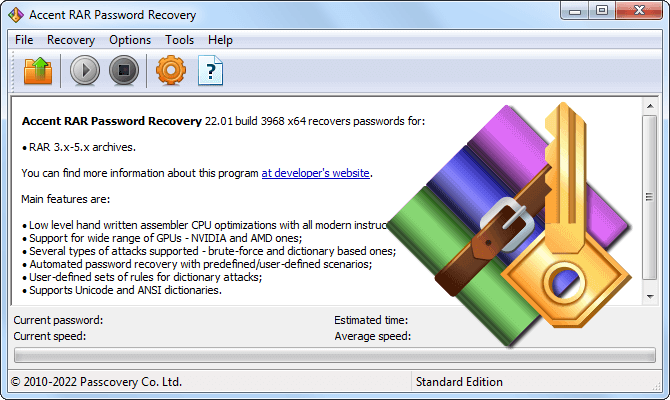

RAR-Unterstützung in Accent RAR Password Recovery

AccentRPR und Passcovery Suite unterstützen alle RAR-Formatversionen, nutzen GPU-Beschleunigung auf NVIDIA/AMD/Intel-Grafikkarten und zeigen beim Laden sofort die Archivversion und Passwortlängenbeschränkungen an. So können Sie im Voraus den KDF-Typ (RAR3/4 oder RAR5) und verfügbare Wiederherstellungsszenarien einschätzen.

Unsere Tools sind für Hochgeschwindigkeits-CPU- und GPU-Wiederherstellung optimiert und umfassen drei grundlegende Angriffe (Brute Force, Maske, Wörterbuch) plus deren erweiterte Versionen: Positionsmaske, Wörterbuch-Zusammenführung und Mutation sowie Angriffsszenarien für komplexe Fälle.

Passcovery-Tools für die Arbeit mit RAR

Accent RAR Password Recovery

für RAR3/RAR4/RAR5-Archive (WinRAR 2.9–7.x)

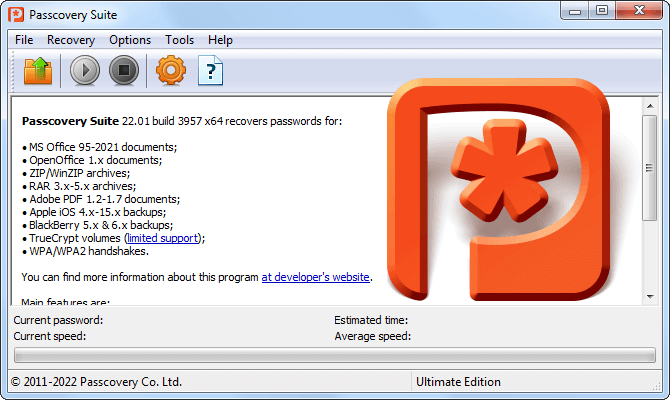

Passcovery Suite

für RAR und MS Office/OpenOffice, Adobe PDF, ZIP, Apple iOS-Backups, TrueCrypt, WPA/WPA2-Handshakes

Technische Details des KDF in RAR3/4

KDF konvertiert das Passwort zu UTF-16LE (jedes ASCII-Zeichen wird verdoppelt). Der SHA-1-Block umfasst 64 Bytes, 80 Kompressionsrunden. Anzahl der sha1_block-Aufrufe:

sha1_block_calls = 4096 × (2L + 11)

- 4 Zeichen → 77.824 Aufrufe

- 28 Zeichen → 274.432 Aufrufe

Bei Längen >28 Zeichen verhält sich der interne Block anders: Die KDF-Struktur ändert sich, der GPU-Kernel erfordert eine Neuprogrammierung, mehr Register werden benötigt (Warp-Belegung sinkt), und größere Puffer (Speicherbandbreite) werden zum Engpass. Komplexität und niedrige Effizienz begrenzen die Länge auf 28 Zeichen.

Autor: Denis Gladysh,

Miteigentümer und Leiter von Passcovery. Passcovery ist ein Anbieter von GPU-beschleunigten Hochgeschwindigkeits-Softwarelösungen zur Wiederherstellung von Passwörtern für gängige Dateiformate. Denis ist der Autor der ersten Versionen von

Accent OFFICE Password Recovery, erstellt 1999.

Häufig gestellte Fragen zur Passwortwiederherstellung

Die Wiederherstellung eines WinRAR-Passworts ist ein sequenzieller Prozess des Testens von Kandidaten, da das RAR-Format starke Verschlüsselung verwendet und es keine direkte Möglichkeit gibt, das Passwort zu extrahieren. Für RAR3/RAR5-Archive ist der einzige technisch machbare Ansatz die Passwortenumeration nach Bereich oder Wörterbüchern.

Das RAR-Format verwendet AES-256-Verschlüsselung ohne bekannte Schwachstellen. Wiederherstellungstools „bekommen das Passwort nicht direkt" – sie testen mögliche Kandidaten und prüfen gegen die Verifizierungsdaten des Archivs. Je länger und komplexer das Passwort, desto langsamer die Suche.

Der moderne Ansatz zur Passwortwiederherstellung umfasst drei Hauptmethoden:

- Brute Force über einen definierten Zeichenbereich;

- Maskenangriff, wenn Sie irgendetwas über die Passwortstruktur wissen – zum Beispiel, dass der erste Buchstabe großgeschrieben ist oder das Passwort mit Zahlen endet;

- Wörterbücher und Wörterbuchmutationen – Testen der wahrscheinlichsten Kombinationen, die aus Wörtern, deren Variationen und Zeichenersetzungen erstellt wurden.

Praktischer Ansatz: Wenn das Passwort auf Wörtern basiert oder einprägsame Elemente enthält, beginnen Sie mit einem Wörterbuchangriff mit Mutationen – Ersetzen von Buchstaben durch ähnliche Zeichen, Hinzufügen von Zahlen, Ändern der Groß-/Kleinschreibung. Wenn Sie keine Informationen haben, verwenden Sie Masken und begrenzen Sie Zeichenbereiche, um den Suchraum zu reduzieren.

Tipps zur Beschleunigung der Suche:

- Verwenden Sie Positionsmasken – definieren Sie spezifische Zeichenbereiche für verschiedene Teile des Passworts;

- Aktivieren Sie GPU-Beschleunigung (NVIDIA/AMD/Intel Arc) – dies erhöht die Wiederherstellungsgeschwindigkeit erheblich im Vergleich zur CPU;

- Führen Sie Wörterbücher zusammen und wenden Sie Mutationen an – erstellen Sie erweiterte Listen möglicher Kombinationen.

Es ist wichtig, die Grenzen zu verstehen: Selbst mit optimalen Methoden und leistungsfähiger Hardware kann ein langes und komplexes Passwort mit hoher Entropie in angemessener Zeit praktisch unknackbar sein. Es gibt keine „magischen Methoden" (Bearbeiten von Datei-Bytes, versteckte Hintertüren, Hacker-Exploits) für RAR-Verschlüsselung.

Wenn das Passwort nicht gefunden werden konnte, versuchen Sie sich an Hinweise zu seiner Struktur zu erinnern – Länge, verwendete Wörter, Vorhandensein von Zahlen oder Sonderzeichen. Diese Hinweise helfen beim Erstellen von Masken und benutzerdefinierten Wörterbüchern, die die Wiederherstellungschancen erheblich verbessern.

Um die Passwortlänge in rarcrack zu begrenzen, müssen Sie die Sitzungs-XML-Datei manuell bearbeiten – das Tool verfügt über keine integrierten Kommandozeilenparameter zur Festlegung einer minimalen oder maximalen Länge.

So begrenzen Sie die Passwortlänge in rarcrack:

- Führen Sie rarcrack einmal aus, um die Sitzungsdatei

filename.xmlzu erstellen - Öffnen Sie die XML-Datei und suchen Sie den

<counter>-Wert - Ändern Sie ihn, um zur gewünschten Startlänge zu springen (berechnen Sie die Position basierend auf Ihrem Zeichensatz)

Möchten Sie auch die maximale Länge begrenzen? Dann müssen Sie die Berechnung wiederholen. Es ist ein Workaround, keine integrierte Funktion – und die Berechnung exakter Zählerpositionen wird schnell mühsam. Daran scheitern viele Benutzer, die einfache Flags erwarten.

Wenn Sie CLI bevorzugen, aber direkte Kontrolle wünschen, unterstützen Tools wie cRARk Längenbereiche direkt in Definition-Dateien. Eine Syntax wie $a * [4-8] legt Min/Max-Zeichen ohne XML-Hacks fest.

Für alle, die Konfigurationsdateien lieber ganz vermeiden möchten: GUI-basierte Lösungen wie Accent RAR Password Recovery ermöglichen die Festlegung der minimalen und maximalen RAR-Passwortlänge über dedizierte Min/Max-Felder – ohne Berechnungen, ohne Rätselraten. Das Tool nutzt außerdem GPU-Beschleunigung (NVIDIA, AMD, Intel über CUDA/OpenCL), wodurch die Wiederherstellung von RAR-Archiv-Passwörtern deutlich schneller ist als reiner CPU-Brute-Force.

| Ansatz | Längenkontrolle | Geschwindigkeit |

|---|---|---|

| rarcrack | XML-Hack | Nur CPU |

| cRARk | Definition-Datei | GPU |

| Accent RPR | Min/Max-Felder | GPU |