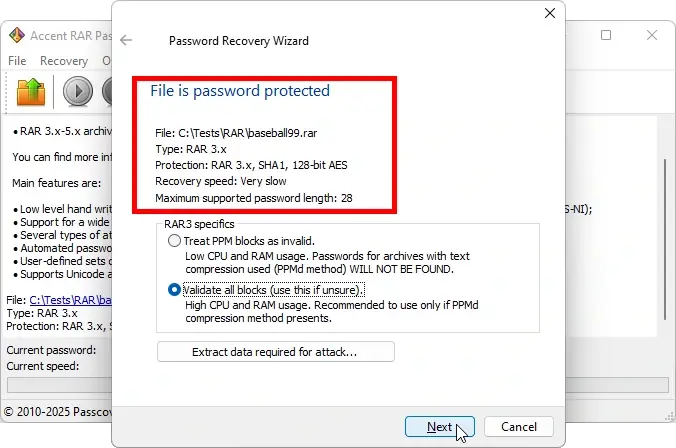

Quelle est la longueur maximale d'un mot de passe RAR pour la récupération dans AccentRPR?

La longueur maximale de mot de passe de Passcovery est de 28 caractères pour RAR3/4 et 64 caractères pour RAR5. La limite RAR3/4 provient de l'utilisation du tampon SHA-1 interne (un bloc mémoire stockant l'état intermédiaire du hachage) et de la modification des données d'entrée pendant la génération de la clé de chiffrement, ce qui rend l'implémentation GPU des mots de passe longs extrêmement difficile.

Pourquoi 28 caractères pour RAR3/4

L'algorithme KDF (Key Derivation Function – une fonction qui transforme un mot de passe en clé cryptographique) double les caractères ASCII du mot de passe en UTF-16LE et effectue des milliers à des millions d'appels sha1_block (le bloc SHA-1 qui traite 64 octets et exécute 80 tours de compression). Le nombre d'itérations dépend de la longueur du mot de passe. Lorsqu'un mot de passe dépasse 28 caractères, le tampon interne de 64 octets se comporte différemment et modifie les données d'entrée (le mot de passe en UTF-16 plus le sel de 8 octets). À partir de ce moment, l'algorithme doit suivre non seulement les données originales du mot de passe, mais aussi les modifications du tampon. Cela augmente également le nombre de blocs SHA-1 et le total des itérations (compress-rounds – le nombre de répétitions des étapes de compression dans l'algorithme SHA-1). Sur un GPU, cette situation nécessite une réécriture complète du noyau et des ressources importantes, augmentant considérablement la complexité d'implémentation tout en réduisant l'efficacité du brute force.

Autrement dit, plus la longueur du mot de passe augmente, plus la charge de calcul s'alourdit, ce qui ralentit également la vitesse de récupération du mot de passe. La formule de charge de calcul en fonction de la longueur du mot de passe L (Université de Xidian, arXiv:1505.07635) :

appels_sha1_block = 4096 × (2L + 11)

tours SHA-1 = 80 × appels_sha1_block

| Longueur | Tours SHA-1 | Charge / Réduction de vitesse |

|---|---|---|

| 4 caractères | ~6,2 millions | ×1 (référence) |

| 10 caractères | ~10 millions | ×1,6 |

| 28 caractères | ~22 millions | ×3,5 |

L'augmentation de la longueur du mot de passe accroît directement la charge du GPU. Pour gérer des millions d'appels sha1_block, les cœurs ont besoin d'une occupation élevée des warps (la proportion de threads s'exécutant en parallèle) et d'une bonne bande passante mémoire. Lorsque ces paramètres sont équilibrés, le système fonctionne bien. Mais plus le mot de passe est long, plus il devient difficile de maintenir cet équilibre, et l'efficacité baisse progressivement : de ~6 200 000 tours pour 4 caractères à ~22 000 000 tours pour 28 caractères.

Comportement du tampon selon les versions de WinRAR

Dans RAR 2.9, le tampon SHA-1 interne pouvait changer pendant la KDF pour les mots de passe longs. Cela entraîne des résultats imprévisibles sur les GPU.

WinRAR 3.6 a corrigé cela : le tampon est devenu déterministe (l'état interne ne change plus de manière inattendue), et les nouvelles archives ont été marquées avec version need to extract = 3.6 pour la rétrocompatibilité. Cependant, lors de la sortie de WinRAR 5, l'ancien comportement est effectivement revenu.

Par conséquent, pour les mots de passe de plus de 28 caractères, il existe trois comportements KDF possibles :

- La logique WinRAR 2.9 (originale)

- La variante corrigée WinRAR 3.6–5

- Une variante distincte (rare) pour les processeurs big-endian (avec ordre d'octets inversé)

C'est donc une particularité technique, pas un bug de format. Ou peut-être que si ? 😉

Analogie : pourquoi 28 caractères est le plafond

Imaginez un ascenseur prévu pour 8 personnes. Six montent – les portes se ferment, c'est parti. Rapide, simple, un seul trajet.

Maintenant, vous devez déplacer 20 personnes. C'est trois trajets minimum. Mais ce n'est pas juste « trois fois plus long ». Quelqu'un attend en bas, quelqu'un en haut, quelqu'un bloque la porte, l'ascenseur peine, la file se complique. Chaque personne supplémentaire n'ajoute pas seulement des secondes – elle ajoute du chaos.

Le tampon SHA-1 interne de RAR3/4 fonctionne comme cet ascenseur. Un mot de passe court (jusqu'à 28 caractères en UTF-16) rentre entièrement, et le système fait un seul « trajet ». Un mot de passe long « casse » le tampon. Désormais, l'algorithme doit diviser les données, mémoriser les états intermédiaires et effectuer des calculs supplémentaires. Les cœurs GPU, conçus pour le travail parallèle, commencent à trébucher : certains threads attendent pendant que d'autres restent inactifs.

Le résultat : pas « légèrement plus lent », mais un problème fondamentalement différent et complexe. C'est pourquoi chez Passcovery, nous fixons la limite à 28 caractères – c'est la frontière où l'ascenseur gère tout de manière fiable en un seul trajet à efficacité maximale.

RAR5 : élimination des limitations du tampon

RAR5 utilise PBKDF2 + HMAC-SHA-256 au lieu de SHA-1. PBKDF2 (Password-Based Key Derivation Function 2) est une fonction standard de l'industrie qui transforme un mot de passe en clé cryptographique – et le fait de manière plus sécurisée que l'ancien SHA-1. Les problèmes de tampon qui rendaient difficile le traitement des mots de passe longs sur GPU dans RAR3/4 disparaissent. La cryptographie est plus robuste, la vitesse de récupération a chuté, mais elle est devenue stable.

Un avantage de cette vitesse stable est sa relation linéaire avec la puissance matérielle : une augmentation de 10 % de la puissance GPU donne environ 10 % de vitesse en plus, +50 % de puissance signifie ~+50 % de vitesse, et ainsi de suite. Dans RAR3/4, la vitesse dépendait de manière non linéaire de la longueur : plus le mot de passe était long, plus l'efficacité chutait.

| Paramètre | RAR3/RAR4 | RAR5 |

|---|---|---|

| KDF | SHA-1 (218 itérations) | PBKDF2 + HMAC-SHA-256 |

| Longueur max | 28 caractères | 64 caractères |

| Évolutivité | Non linéaire | Linéaire |

| Robustesse crypto | Modérée | Élevée |

En résumé : choisir entre RAR3/4 et RAR5 est un compromis entre la compatibilité avec les archives anciennes et la commodité du travail avec des mots de passe longs. RAR5 est plus adapté aux mots de passe longs modernes, tandis que RAR3/4 reste pertinent pour les archives plus anciennes.

Quand la récupération est réaliste

Accent RAR Password Recovery et Passcovery Suite récupèrent les mots de passe courts par force brute et les plus longs via des masques et des dictionnaires avec mutations, permettant de travailler avec n'importe quelle longueur – à condition que vous sachiez quelque chose sur le mot de passe. Pour RAR, les attaques par force brute simple sont efficaces jusqu'à 5-6 caractères aléatoires ; au-delà, il y a trop de combinaisons. L'utilisation de masques, de masques positionnels ou de dictionnaires avec mutations améliore vos chances sans baisse drastique d'efficacité. La limite de 28 caractères est liée uniquement aux spécificités internes de la KDF dans RAR3/RAR4, pas à la longueur du dictionnaire ou du masque.

Avant de lancer une tentative de récupération, posez-vous trois questions simples pour évaluer vos chances :

- Vous souvenez-vous d'au moins une partie du mot de passe ou de sa structure ? Même quelques caractères aident. C'est une attaque par masque étendu

- Avez-vous utilisé des mots courants ou des motifs répétitifs ? Par exemple, « qwerty123 ». C'est une attaque par dictionnaire

- Disposez-vous d'une liste de mots de passe typiques de cette époque ? Cela accélère la recherche. C'est déjà une attaque par dictionnaire avec mutations

Si la réponse à toutes les questions est « non » et que le mot de passe est long et aléatoire – vos chances sont très faibles. Par exemple, un mot de passe aléatoire de 7 caractères issu d'un jeu de 96 caractères crée ~75 935 745 156 192 combinaisons. Même sur des GPU rapides, il faudrait des années pour vérifier toute la plage.

Denis Gladysh, PDG de Passcovery : Les utilisateurs passent souvent des semaines à exécuter des tentatives de récupération sans espoir. Si les calculs sont contre vous, les sources de données alternatives donnent de meilleurs résultats que d'attendre une percée « magique ».

Prise en charge RAR dans Accent RAR Password Recovery

AccentRPR et Passcovery Suite prennent en charge toutes les versions du format RAR, utilisent l'accélération GPU sur les cartes graphiques NVIDIA/AMD/Intel, et affichent immédiatement la version de l'archive et les limitations de longueur de mot de passe lors du chargement. Cela vous permet d'évaluer dès le départ le type de KDF (RAR3/4 ou RAR5) et les scénarios de récupération disponibles.

Nos outils sont optimisés pour la récupération haute vitesse sur CPU et GPU et incluent trois attaques de base (force brute, masque, dictionnaire) ainsi que leurs versions étendues : masque positionnel, fusion et mutation de dictionnaires ; ainsi que des scénarios d'attaque pour les cas complexes.

Outils Passcovery pour travailler avec RAR

Accent RAR Password Recovery

pour les archives RAR3/RAR4/RAR5 (WinRAR 2.9–7.x)

Passcovery Suite

pour RAR et MS Office/OpenOffice, Adobe PDF, ZIP, sauvegardes Apple iOS, TrueCrypt, poignées de main WPA/WPA2

Détails techniques de la KDF dans RAR3/4

La KDF convertit le mot de passe en UTF-16LE (chaque caractère ASCII est doublé). Le bloc SHA-1 est de 64 octets, 80 tours de compression. Nombre d'appels sha1_block :

appels_sha1_block = 4096 × (2L + 11)

- 4 caractères → 77 824 appels

- 28 caractères → 274 432 appels

Pour des longueurs >28 caractères, le bloc interne se comporte différemment : la structure KDF change, le noyau GPU nécessite une réécriture, plus de registres sont nécessaires (l'occupation des warps diminue), et des tampons plus grands (bande passante mémoire) deviennent un goulot d'étranglement. La complexité et la faible efficacité limitent la longueur à 28 caractères.

Auteur : Denis Gladysh,

Copropriétaire et Directeur de Passcovery. Passcovery est un fournisseur de solutions logicielles

haute vitesse accélérées par GPU pour la récupération de mots de passe pour les formats de fichiers populaires. Denis est l'auteur des premières versions d'

Accent OFFICE Password Recovery, créées en 1999.

Questions fréquentes sur la récupération de mot de passe

Récupérer un mot de passe WinRAR est un processus séquentiel de test de candidats, car le format RAR utilise un chiffrement robuste et il n'y a pas de moyen direct d'extraire le mot de passe. Pour les archives RAR3/RAR5, la seule approche techniquement viable est l'énumération de mots de passe par plage ou dictionnaires.

Le format RAR utilise le chiffrement AES-256 sans vulnérabilités connues. Les outils de récupération n'« obtiennent pas le mot de passe directement » – ils testent les candidats possibles et vérifient par rapport aux données de vérification de l'archive. Plus le mot de passe est long et complexe, plus la recherche est lente.

L'approche moderne de la récupération de mot de passe comprend trois méthodes principales :

- la force brute sur une plage de caractères définie ;

- l'attaque par masque, si vous savez quelque chose sur la structure du mot de passe – par exemple, la première lettre est majuscule ou le mot de passe se termine par des chiffres ;

- les dictionnaires et mutations de dictionnaires – tester les combinaisons les plus probables construites à partir de mots, leurs variations et substitutions de caractères.

Approche pratique : si le mot de passe est basé sur des mots ou contient des éléments mémorables, commencez par une attaque par dictionnaire avec mutations – remplacement de lettres par des caractères similaires, ajout de chiffres, changement de casse. Si vous n'avez aucune information, utilisez des masques et limitez les plages de caractères pour réduire l'espace de recherche.

Conseils pour accélérer la recherche :

- utilisez des masques positionnels – définissez des plages de caractères spécifiques pour différentes parties du mot de passe ;

- activez l'accélération GPU (NVIDIA/AMD/Intel Arc) – cela augmente considérablement la vitesse de récupération par rapport au CPU ;

- fusionnez les dictionnaires et appliquez des mutations – créez des listes étendues de combinaisons possibles.

Il est important de comprendre les limites : même avec des méthodes optimales et un matériel puissant, un mot de passe long et complexe à haute entropie peut être pratiquement incassable dans un délai raisonnable. Il n'existe pas de « méthodes magiques » (modification d'octets de fichier, portes dérobées cachées, exploits de hackers) pour le chiffrement RAR.

Si le mot de passe n'a pas pu être trouvé, essayez de vous rappeler des indices sur sa structure – longueur, mots utilisés, présence de chiffres ou caractères spéciaux. Ces indices aident à construire des masques et des dictionnaires personnalisés qui améliorent considérablement les chances de récupération.

Pour limiter la longueur du mot de passe dans rarcrack, vous devrez modifier le fichier XML de session manuellement – l'outil ne dispose pas de paramètres en ligne de commande intégrés pour définir une longueur minimale ou maximale.

Voici comment limiter la longueur du mot de passe dans rarcrack :

- Lancez rarcrack une fois pour générer le fichier de session

filename.xml - Ouvrez le XML et repérez la valeur

<counter> - Modifiez-la pour passer à la longueur de départ souhaitée (calculez la position en fonction de votre jeu de caractères)

Vous voulez aussi plafonner la longueur maximale ? Il faudra refaire les calculs. C'est une solution de contournement, pas une fonctionnalité native – et calculer les positions exactes du compteur devient vite fastidieux. Beaucoup d'utilisateurs s'y perdent, s'attendant à de simples options.

Si vous préférez le CLI mais souhaitez un contrôle direct, des outils comme cRARk prennent en charge les plages de longueur directement dans les fichiers de définition. Une syntaxe comme $a * [4-8] définit le min/max de caractères sans bidouillage XML.

Pour ceux qui préfèrent éviter les fichiers de configuration : les solutions avec interface graphique comme Accent RAR Password Recovery permettent de définir la longueur minimale et maximale du mot de passe RAR via des champs Min/Max dédiés – sans calculs, sans approximations. L'outil exploite également l'accélération GPU (NVIDIA, AMD, Intel via CUDA/OpenCL), rendant la récupération de mots de passe d'archives RAR nettement plus rapide qu'un brute-force uniquement sur CPU.

| Approche | Contrôle de longueur | Vitesse |

|---|---|---|

| rarcrack | Hack XML | CPU uniquement |

| cRARk | Fichier de définition | GPU |

| Accent RPR | Champs Min/Max | GPU |